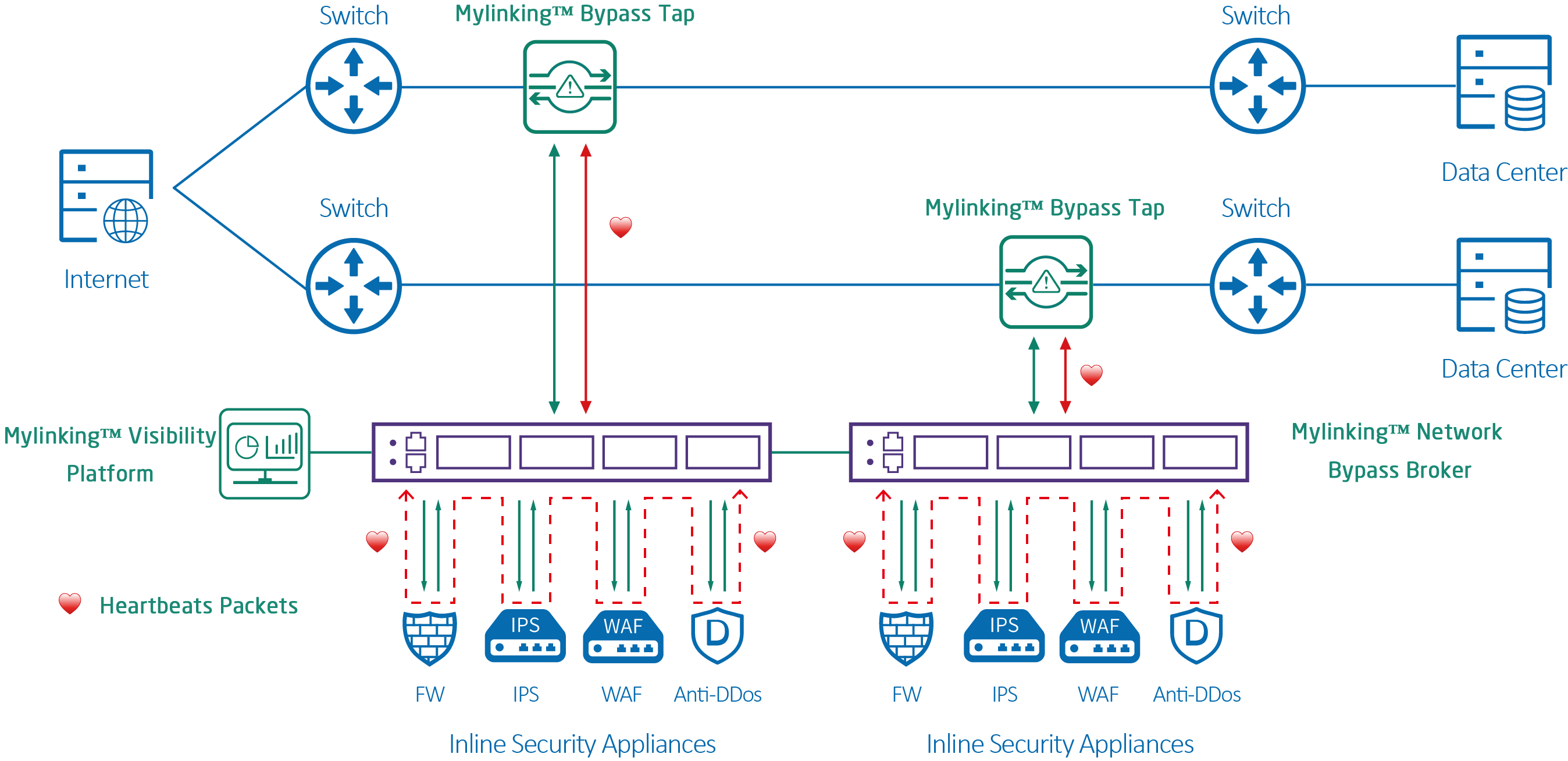

Bộ định tuyến Mylinking™ Network Bypass TAP với công nghệ nhịp tim cung cấp bảo mật mạng theo thời gian thực mà không làm giảm độ tin cậy hoặc khả năng hoạt động của mạng. Bộ định tuyến Mylinking™ Network Bypass TAP với mô-đun Bypass 10/40/100G cung cấp hiệu suất tốc độ cao cần thiết để kết nối các công cụ bảo mật và bảo vệ lưu lượng mạng theo thời gian thực mà không bị mất gói dữ liệu.

Trước tiên, Bypass là gì?

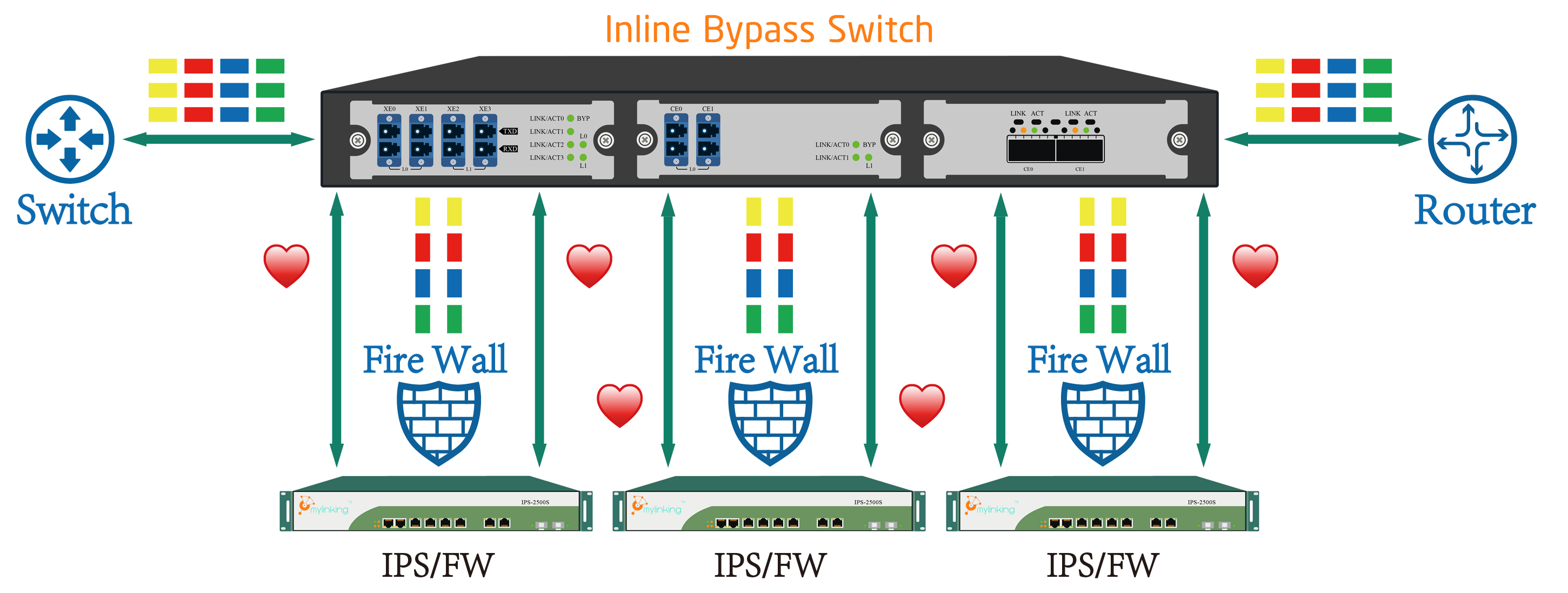

Nhìn chung, thiết bị an ninh mạng được sử dụng giữa hai hoặc nhiều mạng, chẳng hạn như mạng nội bộ (Intranet) và mạng bên ngoài. Chương trình ứng dụng trên thiết bị an ninh mạng phân tích các gói dữ liệu mạng để xác định xem có mối đe dọa nào tồn tại hay không, sau đó chuyển tiếp các gói dữ liệu theo các quy tắc định tuyến nhất định. Nếu thiết bị an ninh mạng bị lỗi, ví dụ như sau sự cố mất điện hoặc tai nạn, các phân đoạn mạng được kết nối với thiết bị sẽ mất liên lạc với nhau. Lúc này, nếu mỗi mạng cần được kết nối với nhau, thì phải thực hiện chuyển tiếp bỏ qua (Bypass forward).

Chức năng Bypass, như tên gọi cho thấy, là một chức năng bỏ qua, có nghĩa là hai mạng có thể được định tuyến vật lý trực tiếp thông qua hệ thống của thiết bị bảo mật mạng thông qua một trạng thái kích hoạt cụ thể (mất điện hoặc tắt máy). Sau khi Bypass được kích hoạt, khi thiết bị bảo mật mạng gặp sự cố, mạng được kết nối với thiết bị Bypass có thể giao tiếp với nhau. Trong trường hợp này, thiết bị Bypass không xử lý các gói dữ liệu trên mạng.

Thứ hai, việc phân loại Bypass được áp dụng theo các cách sau:

Chế độ bỏ qua được chia thành các chế độ sau: chế độ điều khiển hoặc chế độ kích hoạt.

1. Được kích hoạt bởi nguồn điện. Ở chế độ này, chức năng Bypass được bật khi thiết bị không được cấp nguồn. Khi thiết bị được cấp nguồn, chức năng Bypass sẽ ngay lập tức tắt.

2. Điều khiển bằng GPIO. Sau khi đăng nhập vào hệ điều hành, bạn có thể sử dụng GPIO để thao tác các cổng cụ thể nhằm điều khiển công tắc Bypass.

3. Điều khiển bằng Watchdog. Đây là phần mở rộng của Phương pháp 2. Bạn có thể sử dụng Watchdog để điều khiển việc bật và tắt chương trình GPIO Bypass, nhằm kiểm soát trạng thái Bypass. Bằng cách này, Watchdog có thể mở Bypass nếu nền tảng gặp sự cố.

Trong các ứng dụng thực tế, ba trạng thái này thường tồn tại đồng thời, đặc biệt là hai cách 1 và 2. Phương pháp ứng dụng chung là: Khi thiết bị tắt nguồn, chế độ Bypass được bật. Sau khi thiết bị được bật nguồn, BIOS có thể điều khiển chế độ Bypass. Sau khi BIOS tiếp quản thiết bị, chế độ Bypass vẫn được bật. Chế độ Bypass được tắt để ứng dụng có thể hoạt động. Trong toàn bộ quá trình khởi động, hầu như không có sự ngắt kết nối mạng.

Cuối cùng, phân tích nguyên tắc thực hiện phương pháp Bypass.

1. Cấp độ phần cứng

Ở cấp độ phần cứng, rơle chủ yếu được sử dụng để thực hiện chức năng Bypass. Các rơle này chủ yếu được kết nối với các dây tín hiệu của mỗi cổng mạng trên cổng mạng Bypass. Hình dưới đây sử dụng một dây tín hiệu để minh họa chế độ hoạt động của rơle.

Lấy ví dụ về cơ chế kích hoạt khi mất điện. Trong trường hợp mất điện, công tắc trong rơle sẽ chuyển sang trạng thái 1, tức là chân Rx ở cổng RJ45 của LAN1 sẽ giao tiếp trực tiếp với chân Tx RJ45 của LAN2. Khi thiết bị được cấp nguồn, công tắc sẽ kết nối với chân 2. Bạn cần thực hiện việc này thông qua một ứng dụng trên thiết bị đó.

2. Cấp độ phần mềm

Trong phần phân loại mạch Bypass, GPIO và Watchdog được đề cập đến để điều khiển và kích hoạt mạch Bypass. Trên thực tế, cả hai phương pháp này đều vận hành GPIO, và sau đó GPIO điều khiển rơle trên phần cứng để thực hiện bước nhảy tương ứng. Cụ thể, nếu GPIO tương ứng được đặt ở mức cao, thì rơle sẽ nhảy đến vị trí 1. Ngược lại, nếu GPIO được đặt ở mức thấp, rơle sẽ nhảy đến vị trí 2.

Đối với chế độ Bỏ qua Watchdog, trên thực tế, dựa trên cơ sở điều khiển GPIO ở trên, hãy thêm điều khiển Bỏ qua Watchdog. Sau khi Watchdog hoạt động, hãy thiết lập hành động thành bỏ qua trong BIOS. Hệ thống sẽ kích hoạt chức năng Watchdog. Sau khi Watchdog hoạt động, chế độ Bỏ qua cổng mạng tương ứng được kích hoạt, đưa thiết bị vào trạng thái Bỏ qua. Trên thực tế, chế độ Bỏ qua cũng được điều khiển bởi GPIO. Trong trường hợp này, việc ghi dữ liệu cấp thấp vào GPIO được thực hiện bởi Watchdog, và không cần lập trình thêm để ghi vào GPIO.

Chức năng bỏ qua phần cứng là một chức năng cần thiết của các sản phẩm bảo mật mạng. Khi thiết bị bị tắt nguồn hoặc gián đoạn hoạt động, các cổng bên trong và bên ngoài có thể được kết nối vật lý với nhau để tạo thành một cáp mạng. Bằng cách này, lưu lượng dữ liệu của người dùng có thể đi qua thiết bị mà không bị ảnh hưởng bởi trạng thái hiện tại của thiết bị.

Thời gian đăng bài: 06/02/2023