Trong lĩnh vực an ninh mạng, Hệ thống phát hiện xâm nhập (IDS) và Hệ thống ngăn chặn xâm nhập (IPS) đóng vai trò then chốt. Bài viết này sẽ đi sâu vào định nghĩa, vai trò, sự khác biệt và các kịch bản ứng dụng của chúng.

Hệ thống phát hiện xâm nhập (IDS) là gì?

Định nghĩa về IDS

Hệ thống phát hiện xâm nhập (IDS) là một công cụ bảo mật giám sát và phân tích lưu lượng mạng để xác định các hoạt động hoặc cuộc tấn công độc hại tiềm ẩn. Nó tìm kiếm các dấu hiệu phù hợp với các mẫu tấn công đã biết bằng cách kiểm tra lưu lượng mạng, nhật ký hệ thống và các thông tin liên quan khác.

Cách thức hoạt động của IDS

Hệ thống phát hiện xâm nhập (IDS) hoạt động chủ yếu theo các cách sau:

Phát hiện chữ kýHệ thống phát hiện xâm nhập (IDS) sử dụng một chữ ký định sẵn gồm các mẫu tấn công để so khớp, tương tự như các phần mềm quét virus để phát hiện virus. IDS sẽ đưa ra cảnh báo khi lưu lượng truy cập chứa các đặc điểm khớp với các chữ ký này.

Phát hiện bất thườngHệ thống phát hiện xâm nhập (IDS) giám sát hoạt động mạng bình thường và đưa ra cảnh báo khi phát hiện các mô hình khác biệt đáng kể so với hành vi bình thường. Điều này giúp xác định các cuộc tấn công chưa biết hoặc mới.

Phân tích giao thứcHệ thống IDS phân tích việc sử dụng các giao thức mạng và phát hiện các hành vi không tuân thủ các giao thức tiêu chuẩn, từ đó xác định các cuộc tấn công tiềm tàng.

Các loại IDS

Tùy thuộc vào nơi triển khai, hệ thống phát hiện xâm nhập (IDS) có thể được chia thành hai loại chính:

Hệ thống phát hiện xâm nhập mạng (NIDS)Được triển khai trong mạng để giám sát tất cả lưu lượng truy cập đi qua mạng. Nó có thể phát hiện cả các cuộc tấn công ở lớp mạng và lớp vận chuyển.

Hệ thống phát hiện xâm nhập máy chủ (HIDS)Được triển khai trên một máy chủ duy nhất để giám sát hoạt động hệ thống trên máy chủ đó. Nó tập trung hơn vào việc phát hiện các cuộc tấn công cấp máy chủ như phần mềm độc hại và hành vi bất thường của người dùng.

IPS (Hệ thống ngăn chặn xâm nhập) là gì?

Định nghĩa về IPS

Hệ thống phòng chống xâm nhập (IPS) là các công cụ bảo mật thực hiện các biện pháp chủ động để ngăn chặn hoặc phòng vệ chống lại các cuộc tấn công tiềm tàng sau khi phát hiện chúng. So với hệ thống phát hiện xâm nhập (IDS), IPS không chỉ là công cụ giám sát và cảnh báo mà còn là công cụ có thể chủ động can thiệp và ngăn chặn các mối đe dọa tiềm tàng.

Cách thức hoạt động của IPS

IPS bảo vệ hệ thống bằng cách chủ động chặn lưu lượng truy cập độc hại đi qua mạng. Nguyên tắc hoạt động chính của nó bao gồm:

Chặn lưu lượng tấn côngKhi IPS phát hiện lưu lượng truy cập có khả năng tấn công, nó có thể ngay lập tức thực hiện các biện pháp để ngăn chặn lưu lượng truy cập này xâm nhập vào mạng. Điều này giúp ngăn chặn sự lan rộng hơn nữa của cuộc tấn công.

Đặt lại trạng thái kết nốiIPS có thể thiết lập lại trạng thái kết nối liên quan đến một cuộc tấn công tiềm tàng, buộc kẻ tấn công phải thiết lập lại kết nối và do đó làm gián đoạn cuộc tấn công.

Sửa đổi quy tắc tường lửaIPS có thể tự động điều chỉnh các quy tắc tường lửa để chặn hoặc cho phép các loại lưu lượng truy cập cụ thể, thích ứng với các tình huống đe dọa trong thời gian thực.

Các loại IPS

Tương tự như IDS, IPS có thể được chia thành hai loại chính:

Hệ thống ngăn chặn xâm nhập mạng (NIPS)Được triển khai trong mạng để giám sát và phòng thủ chống lại các cuộc tấn công trên toàn mạng. Nó có thể phòng thủ chống lại các cuộc tấn công ở lớp mạng và lớp vận chuyển.

Hệ thống ngăn chặn xâm nhập máy chủ (HIPS)Được triển khai trên một máy chủ duy nhất để cung cấp khả năng phòng thủ chính xác hơn, chủ yếu được sử dụng để bảo vệ chống lại các cuộc tấn công cấp máy chủ như phần mềm độc hại và khai thác lỗ hổng.

Hệ thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS) khác nhau ở điểm nào?

Các phương thức làm việc khác nhau

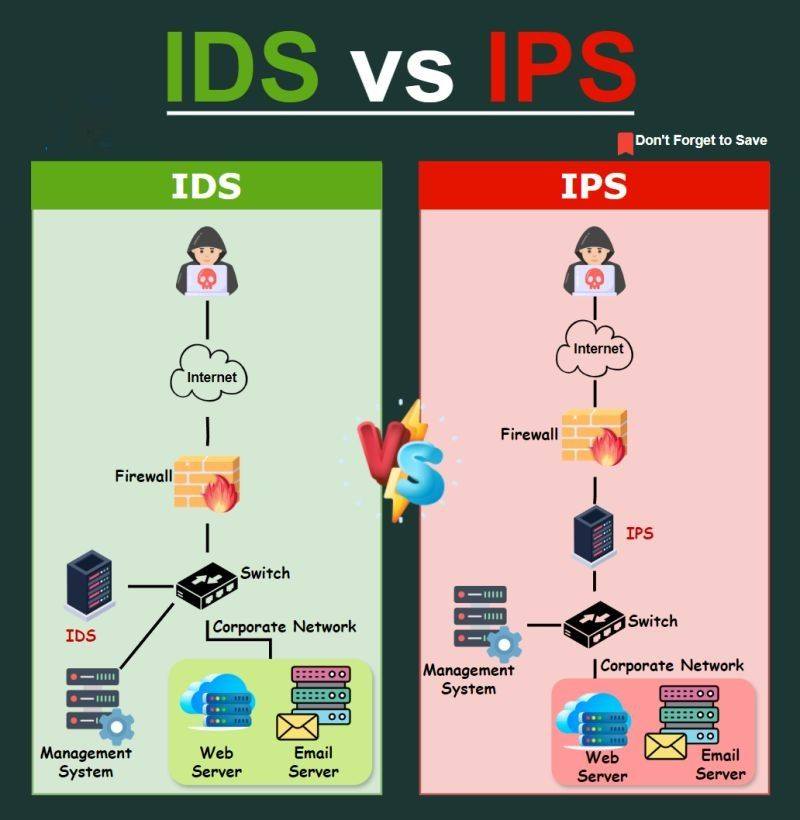

IDS là hệ thống giám sát thụ động, chủ yếu được sử dụng để phát hiện và cảnh báo. Ngược lại, IPS là hệ thống chủ động và có khả năng thực hiện các biện pháp để phòng thủ chống lại các cuộc tấn công tiềm tàng.

So sánh rủi ro và tác động

Do tính chất thụ động của IDS, nó có thể bỏ sót hoặc đưa ra cảnh báo sai, trong khi khả năng phòng thủ chủ động của IPS có thể dẫn đến bắn nhầm đồng đội. Cần phải cân bằng giữa rủi ro và hiệu quả khi sử dụng cả hai hệ thống.

Sự khác biệt về triển khai và cấu hình

Hệ thống phát hiện xâm nhập (IDS) thường linh hoạt và có thể được triển khai ở nhiều vị trí khác nhau trong mạng. Ngược lại, việc triển khai và cấu hình hệ thống ngăn chặn xâm nhập (IPS) đòi hỏi kế hoạch cẩn thận hơn để tránh gây nhiễu cho lưu lượng truy cập bình thường.

Ứng dụng tích hợp hệ thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS).

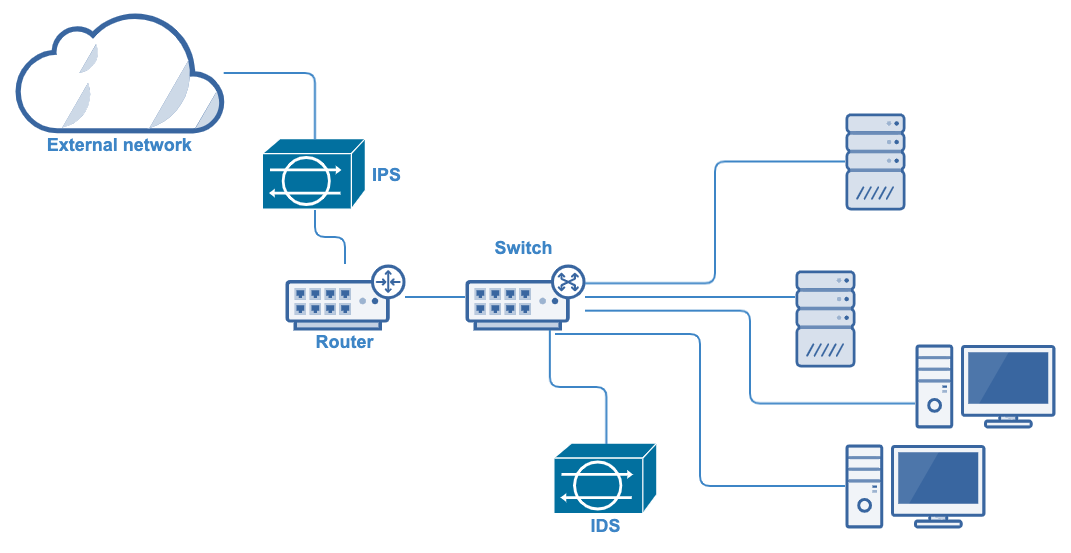

IDS và IPS bổ sung cho nhau, trong đó IDS giám sát và đưa ra cảnh báo, còn IPS thực hiện các biện pháp phòng thủ chủ động khi cần thiết. Sự kết hợp của chúng có thể tạo thành một tuyến phòng thủ an ninh mạng toàn diện hơn.

Việc cập nhật thường xuyên các quy tắc, chữ ký và thông tin tình báo về mối đe dọa của hệ thống phát hiện và ngăn chặn xâm nhập (IDS và IPS) là vô cùng cần thiết. Các mối đe dọa trên mạng liên tục phát triển, và việc cập nhật kịp thời có thể cải thiện khả năng nhận diện các mối đe dọa mới của hệ thống.

Việc điều chỉnh các quy tắc của IDS và IPS cho phù hợp với môi trường mạng cụ thể và yêu cầu của tổ chức là rất quan trọng. Bằng cách tùy chỉnh các quy tắc, độ chính xác của hệ thống có thể được cải thiện và giảm thiểu các cảnh báo sai và các thiệt hại do chính tổ chức gây ra.

Hệ thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS) cần có khả năng phản hồi các mối đe dọa tiềm tàng trong thời gian thực. Phản hồi nhanh chóng và chính xác giúp ngăn chặn kẻ tấn công gây ra thêm thiệt hại cho mạng.

Việc giám sát liên tục lưu lượng mạng và hiểu rõ các mô hình lưu lượng bình thường có thể giúp cải thiện khả năng phát hiện bất thường của hệ thống IDS và giảm khả năng xảy ra cảnh báo sai.

Tìm đúngBộ môi giới gói mạngđể hoạt động với hệ thống phát hiện xâm nhập (IDS) của bạn.

Tìm đúngCông tắc chuyển mạch bỏ qua nội tuyếnđể hoạt động với hệ thống IPS (Hệ thống ngăn chặn xâm nhập) của bạn.

Thời gian đăng bài: 26/09/2024